Linux 排查和解决 SELinux 相关访问拒绝问题的实用指南

在 Linux 系统中,SELinux(Security-Enhanced Linux)是一种强大的安全机制,能够有效控制进程和用户对系统资源的访问权限。然而,由于 SELinux 的严格性,用户在实际操作中可能会遇到访问拒绝的问题。本文将详细介绍如何排查和解决 SELinux 相关的访问拒绝问题,帮助用户更好地理解和应对这一挑战。

一、了解 SELinux 的基本概念

SELinux 是一种基于安全策略的访问控制机制,它通过为系统资源(如文件、目录、端口等)和进程分配安全上下文(Security Context),来实现细粒度的访问控制。每个安全上下文由用户、角色、类型和级别组成,其中类型是最关键的部分,决定了资源的访问权限。

二、识别 SELinux 相关的访问拒绝问题

当系统出现访问拒绝问题时,首先需要确认是否与 SELinux 相关。以下是常见的识别方法:

- 查看系统日志:使用

dmesg或journalctl命令查看系统日志,寻找与 SELinux 相关的错误信息。常见的错误信息包括 "avc: denied" 或 "SELinux is preventing"。 - 检查 SELinux 状态:使用

sestatus命令查看 SELinux 的当前状态,确保 SELinux 处于启用状态。 - 使用

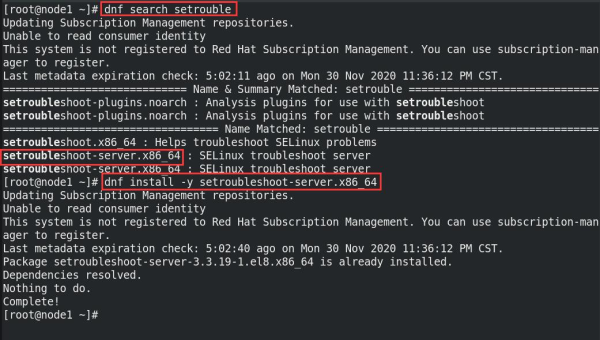

audit2why工具:如果系统启用了审计日志,可以使用audit2why工具解析审计日志,获取更详细的错误信息和建议的解决方案。

三、排查和解决 SELinux 访问拒绝问题

1. 临时解决方案:更改 SELinux 模式

如果确认问题与 SELinux 相关,可以尝试临时更改 SELinux 的模式,以快速恢复系统功能:

- 禁用 SELinux:使用

setenforce 0命令将 SELinux 切换到宽容模式(Permissive Mode),此时 SELinux 会记录访问拒绝事件,但不会阻止访问。 - 重新启用 SELinux:在问题解决后,使用

setenforce 1命令将 SELinux 切换回强制模式(Enforcing Mode)。

2. 永久解决方案:调整 SELinux 策略

如果需要在强制模式下解决问题,可以通过调整 SELinux 策略来实现:

- 修改文件或目录的安全上下文:使用

chcon命令更改文件或目录的安全上下文,使其与进程的安全上下文匹配。例如,chcon -t httpd_sys_content_t /var/www/html/index.html将文件的安全上下文更改为适合 Apache 服务的类型。 - 添加 SELinux 规则:使用

semanage命令添加自定义的 SELinux 规则。例如,semanage fcontext -a -t httpd_sys_content_t "/var/www/html(/.*)?"将指定目录及其子目录的安全上下文设置为适合 Apache 服务的类型。 - 生成自定义 SELinux 模块:如果问题较为复杂,可以使用

audit2allow工具生成自定义的 SELinux 模块。首先,使用audit2allow -a命令生成模块源文件,然后使用checkmodule和semodule_package命令编译并加载模块。

3. 优化 SELinux 策略

为了避免频繁出现访问拒绝问题,可以优化 SELinux 策略,使其更加适应系统的实际需求:

- 调整 SELinux 布尔值:使用

getsebool和setsebool命令查看和调整 SELinux 布尔值。布尔值是预定义的策略开关,可以快速启用或禁用特定的访问权限。例如,setsebool -P httpd_can_network_connect on允许 Apache 服务进行网络连接。 - 定制 SELinux 策略:如果默认的 SELinux 策略无法满足需求,可以定制自己的 SELinux 策略。这需要深入了解 SELinux 的策略语言和工具链,建议在专业人士的指导下进行。

四、总结

SELinux 是 Linux 系统中不可或缺的安全机制,但同时也可能带来访问拒绝的问题。通过本文介绍的方法,用户可以有效地排查和解决 SELinux 相关的访问拒绝问题,确保系统的安全性和可用性。在实际操作中,建议用户根据具体情况选择合适的解决方案,并定期优化 SELinux 策略,以适应系统的变化和需求。

希望本文能够帮助您更好地理解和应对 SELinux 相关的访问拒绝问题,提升 Linux 系统的安全性和稳定性。如果您有任何疑问或建议,欢迎在评论区留言讨论。

暂无评论内容